목차

Database

Threat to DB security

DB 보안, Requirements

DB 보안, Mechanism

E-Commerce Security

E-Commerce(전자상거래)

E-commerce vs. legacy commerce(전통적인 상거래 방식)

안전한 전자상거래의 요건

전자상거래 절차

전자상거래 지불수단

전자지불 시스템 종류

전자지불 시스템 비교

전자현금(전자화폐)

전자현금의 흐름도

Ecash

NetCash

Mondex

전자현금, 문제점

전자수표

신용카드 기반의 전자지불, 요구사항

SET(secure electronic transaction)

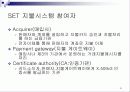

SET 지불시스템 참여자

SET, 거래 흐름도

SET, dual signature(이중서명)

Threat to DB security

DB 보안, Requirements

DB 보안, Mechanism

E-Commerce Security

E-Commerce(전자상거래)

E-commerce vs. legacy commerce(전통적인 상거래 방식)

안전한 전자상거래의 요건

전자상거래 절차

전자상거래 지불수단

전자지불 시스템 종류

전자지불 시스템 비교

전자현금(전자화폐)

전자현금의 흐름도

Ecash

NetCash

Mondex

전자현금, 문제점

전자수표

신용카드 기반의 전자지불, 요구사항

SET(secure electronic transaction)

SET 지불시스템 참여자

SET, 거래 흐름도

SET, dual signature(이중서명)

본문내용

Database

References for all computing activities

Stored data that were saved based on unique rules or patterns(일정한 룰에 의거 저장된 데이터의 집합)

일정한 룰?

1. Ease of archive and search(보관,검색의 편이성)

2. Efficiency of archive and search(보관,검색의 효율성)

3. Economy of archive and search(보관, 검색의 –성)

DBMS(Database Management System)

3 가지 룰에 의하여 Database를 관리, 유지하는 시스템, 혹은 프로그램

정보보호 요구사항은 DBMS 의 주요한 기능으로 위치

Database 보안?

Data 에 대한 인가되지 않은 접근을 막음(secrecy)

Data의 변경이나 파괴를 막음(Integrity)

Data의 일관성을 저해하는 우발적인 사고를 막음(Availability)

Database 보안 체제, O/S 보안체제 차이점

단순성의 측면

보호대상의 측면

O/S 보안체제를 공유할 수도 있음

DB 보안의 위치

Threat to DB security

데이터베이스 관리 시스템에 의하여 관리되는 정보를 우연히 또는 의도적으로 노출시키거나 변경하는 적대적인 행위

Wrongful data disclosure(부적절한 데이터의 누출)

Wrongful data alteration(부적절한 데이터의 변경)

Denial of service(서비스 거부)

DB 보안, Requirements

Blocking wrongful access(부적절한 접근방지)

운영체제, 네트워크의 접근통제보다 복잡

File 보다 세분화된 통제의 대상, file의 하부구조인 record, field등을 객체(object)로 하는 접근 통제

통제하여야 할 개체의 수가 방대함

Mechanism: access control

References for all computing activities

Stored data that were saved based on unique rules or patterns(일정한 룰에 의거 저장된 데이터의 집합)

일정한 룰?

1. Ease of archive and search(보관,검색의 편이성)

2. Efficiency of archive and search(보관,검색의 효율성)

3. Economy of archive and search(보관, 검색의 –성)

DBMS(Database Management System)

3 가지 룰에 의하여 Database를 관리, 유지하는 시스템, 혹은 프로그램

정보보호 요구사항은 DBMS 의 주요한 기능으로 위치

Database 보안?

Data 에 대한 인가되지 않은 접근을 막음(secrecy)

Data의 변경이나 파괴를 막음(Integrity)

Data의 일관성을 저해하는 우발적인 사고를 막음(Availability)

Database 보안 체제, O/S 보안체제 차이점

단순성의 측면

보호대상의 측면

O/S 보안체제를 공유할 수도 있음

DB 보안의 위치

Threat to DB security

데이터베이스 관리 시스템에 의하여 관리되는 정보를 우연히 또는 의도적으로 노출시키거나 변경하는 적대적인 행위

Wrongful data disclosure(부적절한 데이터의 누출)

Wrongful data alteration(부적절한 데이터의 변경)

Denial of service(서비스 거부)

DB 보안, Requirements

Blocking wrongful access(부적절한 접근방지)

운영체제, 네트워크의 접근통제보다 복잡

File 보다 세분화된 통제의 대상, file의 하부구조인 record, field등을 객체(object)로 하는 접근 통제

통제하여야 할 개체의 수가 방대함

Mechanism: access control

추천자료

전자상거래비즈니스 모델

전자상거래비즈니스 모델 온라인 여행상품 구매자의 시장세분화에 관한 연구

온라인 여행상품 구매자의 시장세분화에 관한 연구 전자화폐의 거래구조

전자화폐의 거래구조 전자상거래해석

전자상거래해석 인터넷 무역 (Internet Trade)

인터넷 무역 (Internet Trade) [창업][벤처창업][중소기업창업][창업가정신][기업가정신][창업자금][창업자금조달]벤처창업,...

[창업][벤처창업][중소기업창업][창업가정신][기업가정신][창업자금][창업자금조달]벤처창업,... [웹사이트][WebSite]웹사이트(Web Site) 구축제안서, 웹사이트(Web Site) 구축절차, 웹사이트...

[웹사이트][WebSite]웹사이트(Web Site) 구축제안서, 웹사이트(Web Site) 구축절차, 웹사이트... [심결취소소송][특허심판원]특허심판원의 구성, 특허심판원의 심리, 심결취소소송의 성격, 심...

[심결취소소송][특허심판원]특허심판원의 구성, 특허심판원의 심리, 심결취소소송의 성격, 심... [의장][디자인]의장(디자인)의 정의, 의장(디자인)의 주요제도, 의장(디자인)의 심사절차, 의...

[의장][디자인]의장(디자인)의 정의, 의장(디자인)의 주요제도, 의장(디자인)의 심사절차, 의... 전자상거래 - 지식기반경영

전자상거래 - 지식기반경영 [전자거래기본법, 전자거래기본법 정의, 전자거래기본법 비판, 전자거래]전자거래기본법의 정...

[전자거래기본법, 전자거래기본법 정의, 전자거래기본법 비판, 전자거래]전자거래기본법의 정... 인터넷비지니스모델(E-biz모델, 이비즈니스모델)의 의미, 의의, 인터넷비지니스모델(E-biz모...

인터넷비지니스모델(E-biz모델, 이비즈니스모델)의 의미, 의의, 인터넷비지니스모델(E-biz모...